Différence entre DMZ et pare-feu

- 1916

- 81

- Mathilde Roux

Les entreprises de ces temps modernes doivent généralement avoir accès à Internet afin d'être efficace et rentable. Les équipements modernes comme les e-mails et la VOIP ne permettent pas à vos employés de communiquer plus facilement, mais cela réduit également vos coûts d'une grande marge par rapport aux systèmes de communication traditionnels. Mais être connecté à Internet n'est pas une route à sens unique; D'autres personnes peuvent également se connecter à vous et exploiter toutes les faiblesses qu'ils peuvent utiliser pour entrer votre réseau. Afin d'empêcher les personnes malveillantes d'obtenir des données confidentielles ou de détruire vos propres serveurs, vous devez utiliser des appareils qui agissent comme des obstacles à la sécurité.

Les entreprises de ces temps modernes doivent généralement avoir accès à Internet afin d'être efficace et rentable. Les équipements modernes comme les e-mails et la VOIP ne permettent pas à vos employés de communiquer plus facilement, mais cela réduit également vos coûts d'une grande marge par rapport aux systèmes de communication traditionnels. Mais être connecté à Internet n'est pas une route à sens unique; D'autres personnes peuvent également se connecter à vous et exploiter toutes les faiblesses qu'ils peuvent utiliser pour entrer votre réseau. Afin d'empêcher les personnes malveillantes d'obtenir des données confidentielles ou de détruire vos propres serveurs, vous devez utiliser des appareils qui agissent comme des obstacles à la sécurité.

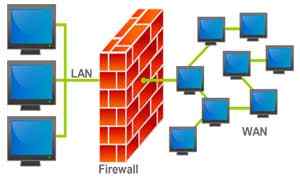

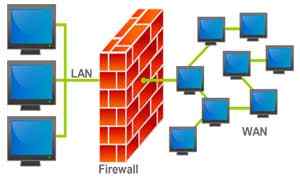

Le premier est le pare-feu qui est placé entre votre réseau et Internet. Il est utilisé pour bloquer la communication non autorisée depuis Internet dans votre réseau tout en permettant aux communications autorisées de passer par. Vous pouvez imaginer le pare-feu en tant que gardien de sécurité qui dépasse les gens. Bien qu'il y ait des inconvénients à un pare-feu, comme de petites pénalités de performance, il est toujours nécessaire d'en avoir un.

La deuxième stratégie souvent employée par les entreprises est la DMZ ou la zone démilitarisée, qui semble appartenir à la Corée du Nord. Une DMZ est simplement une méthode de mise en réseau, en séparant les serveurs qui sont souvent accessibles de l'extérieur. Des services tels que les serveurs de courrier et les serveurs HTTP sont accessibles très souvent à l'extérieur, cela peut provoquer un peu de risque de sécurité lorsque ces serveurs sont dans le même réseau que vos serveurs qui contiennent des données confidentielles. Pour mieux le comprendre, vous pouvez comparer cette méthode à un casino. Une fois que vous entrez dans un casino, vous seriez projeté par un garde, mais vous ne pouvez pas aller partout dans un casino sauf le sol. Certains domaines comme le coffre-fort et les centres de contrôle sont hors limite à moins que vous ne soyez un personnel autorisé, et les portes de ces zones sont souvent gardées avec des règles beaucoup plus strictes qu'à la porte. De la même manière, le pare-feu permet à la plupart du trafic d'accéder aux services dans la DMZ tout en appliquant des règles plus strictes lorsque vous essayez d'accéder aux serveurs internes.

Les systèmes de sécurité peuvent parfois être difficiles à mettre en œuvre, mais ceux-ci sont nécessaires pour fournir un service ininterrompu tout en protégeant les données destinées à un usage interne uniquement. Le pare-feu et la DMZ sont les deux méthodes les plus couramment utilisées pour protéger vos propres serveurs, mais ne vous limitez pas à ces deux. Vous devriez toujours être à la recherche de nouvelles menaces et façons de vous protéger de ces menaces.