Différence entre NTLM et Kerberos

- 3873

- 1085

- Hugo Marie

Le module d'authentification Windows intégré IIS implémente deux principaux protocoles d'authentification: le NTLM et le protocole d'authentification Kerberos. Il fait appel à trois fournisseurs de services de sécurité différents (SSP): les Kerberos, NTLM et négocier. Ces protocoles SSP et d'authentification sont normalement disponibles et utilisés sur Windows Networks. NTLM implémente l'authentification NTLM et Kerberos implémente l'authentification Kerberos V5. Négocier est différent car il ne prend en charge aucun protocole d'authentification. Étant donné que l'authentification Windows intégrée comprend plusieurs protocoles d'authentification, il a besoin d'une phase de négociation avant que l'authentification réelle entre le navigateur Web et le serveur puisse avoir lieu. Au cours de cette phase de négociation, le SSP négocié détermine quel protocole d'authentification à utiliser entre le navigateur Web et le serveur.

Les deux protocoles sont extrêmement sécurisés et ils sont capables d'authentifier les clients sans transmettre de mots de passe sur le réseau sous quelque forme que ce soit, mais ils sont limités. L'authentification NTLM ne fonctionne pas sur les proxys HTTP car il nécessite une connexion point à point entre le navigateur Web et le serveur afin de fonctionner correctement. L'authentification Kerberos n'est disponible que sur IE 5.0 Browsers et IIS 5.0 serveurs Web ou plus tard. Il fonctionne uniquement sur les machines exécutant Windows 2000 ou supérieur et nécessite que certains ports supplémentaires soient ouverts sur les pare-feu. NTLM n'est pas aussi sécurisé que Kerberos, il est donc toujours recommandé d'utiliser Kerberos autant que possible. Jetons un bon aperçu des deux.

Qu'est-ce que NTLM?

NT LAN Manager est un protocole d'authentification basé sur la réponse de défi utilisé par les ordinateurs Windows qui ne sont pas membres d'un domaine Active Directory. Le client initie l'authentification via un mécanisme de défi / réponse basé sur une poignée de main à trois entre le client et le serveur. Le client démarre la communication en envoyant un message au serveur spécifiant ses capacités de chiffrement et contenant le nom du compte de l'utilisateur. Le serveur génère une valeur aléatoire 64 bits appelée NONCE et répond à la demande du client en renvoyant ce nonce qui contient des informations sur ses propres capacités. Cette réponse est appelée le défi. Le client utilise ensuite la chaîne de défi et son mot de passe pour calculer une réponse, qu'il transmet au serveur. Le serveur valide ensuite la réponse qu'il a reçue du client et la compare à la réponse NTLM. Si les deux valeurs sont identiques, l'authentification est réussie.

Qu'est-ce que Kerberos?

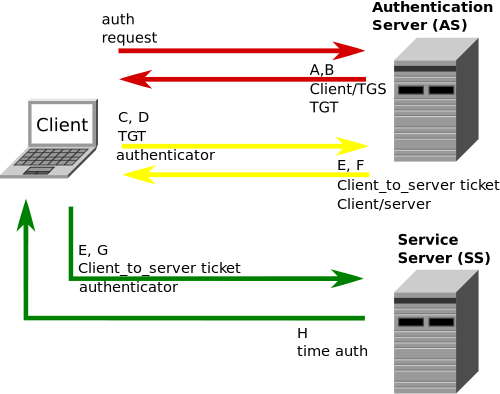

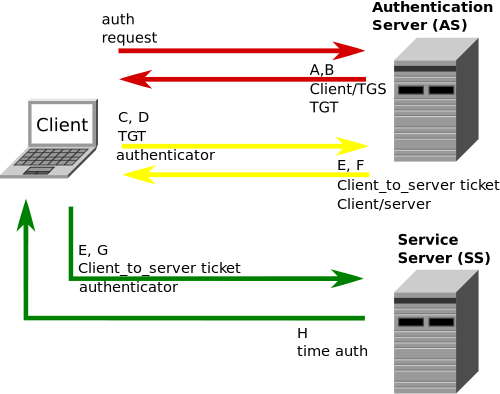

Kerberos est un protocole d'authentification basé sur les billets utilisé par les ordinateurs Windows qui sont membres d'un domaine Active Directory. L'authentification Kerberos est la meilleure méthode pour les installations IIS internes. L'authentification Kerberos V5 a été conçue au MIT et définie dans RFC 1510. Windows 2000 et ultérieurement implémente Kerberos lorsque Active Directory est déployé. La meilleure partie, il réduit le nombre de mots de passe que chaque utilisateur doit mémoriser pour utiliser un réseau entier à un - le mot de passe Kerberos. De plus, il intègre le chiffrement et l'intégrité des messages pour garantir que les données d'authentification sensibles ne sont jamais envoyées sur le réseau dans le clair. Le système Kerberos fonctionne à travers un ensemble de centres de distribution de clés centralisés, ou KDCS. Chaque KDC contient une base de données de noms d'utilisateur et de mots de passe pour les utilisateurs et les services compatibles Kerberos.

Différence entre NTLM et Kerberos

Protocole de NTLM et Kerberos

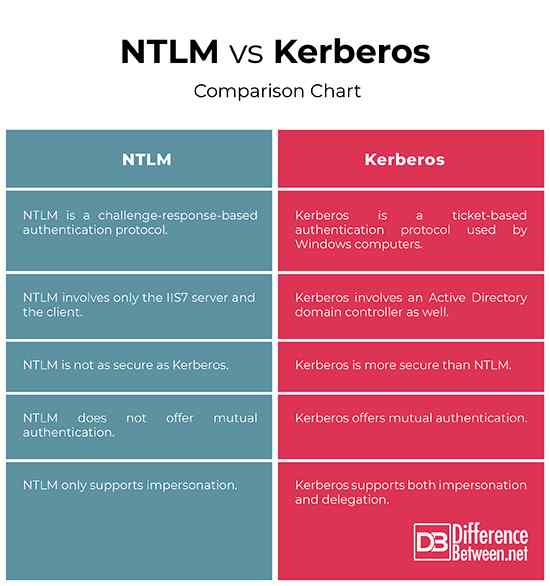

- NTLM est un protocole d'authentification basé sur la réponse de défi utilisé par les ordinateurs Windows qui ne sont pas membres d'un domaine Active Directory. Le client initie l'authentification via un mécanisme de défi / réponse basé sur une poignée de main à trois entre le client et le serveur. Kerberos, en revanche, est un protocole d'authentification basé sur les billets qui fonctionne uniquement sur les machines exécutant Windows 2000 ou plus et fonctionnant dans un domaine Active Directory. Les deux protocoles d'authentification sont basés sur une cryptographie à clé symétrique.

Soutien

- L'une des principales différences entre les deux protocoles d'authentification est que Kerberos prend en charge à la fois une usurpation d'identité et une délégation, tandis que NTLM ne prend en charge que l'identité. La délégation est fondamentalement le même concept que l'identité qui implique de simplement effectuer des actions au nom de l'identité du client. Cependant, l'identification fonctionne simplement dans la portée sur une seule machine, tandis que la délégation fonctionne également sur le réseau. Cela signifie que le billet d'authentification de l'identité du client d'origine peut être transmis à un autre serveur du réseau si le serveur accessible à l'origine a la permission de le faire.

Sécurité

- Bien que les deux protocoles d'authentification soient sécurisés, NTLM n'est pas aussi sécurisé que Kerberos car il nécessite une connexion point à point entre le navigateur Web et le serveur afin de fonctionner correctement. Kerberos est plus sécurisé car il ne transmet jamais les mots de passe sur le réseau. Il est unique dans son utilisation de billets qui prouvent l'identité d'un utilisateur à un serveur donné sans envoyer de mots de passe sur le réseau ou de mettre en cache des mots de passe sur le disque dur de l'utilisateur local. L'authentification Kerberos est la meilleure méthode pour les installations internes IIS (sites Web utilisés uniquement par les clients du domaine).

Authentification

- L'un des principaux avantages de Kerberos sur NTLM est que Kerberos offre une authentification mutuelle et destiné à un modèle client-serveur, ce qui signifie que l'authenticité du client et du serveur sont toutes deux vérifiées. Cependant, le service et le client doivent être exécutés sur Windows 2000 ou plus, sinon l'authentification échouera. Contrairement à NTLM, qui implique uniquement le serveur IIS7 et le client, l'authentification Kerberos implique également un contrôleur de domaine Active Directory.

NTLM VS. Kerberos: Tableau de comparaison

Résumé de NTLM vs. Kerberos

Bien que les deux protocoles soient capables d'authentifier les clients sans transmettre de mots de passe sur le réseau sous quelque forme que. Kerberos, en revanche, est un protocole d'authentification basé sur les billets qui est plus sécurisé que NTLM et prend en charge l'authentification mutuelle, ce qui signifie que les clients et l'authenticité du serveur sont tous deux vérifiés. De plus, Kerberos prend en charge à la fois une imitation et une délégation, tandis que NTLM ne prend en charge que l'identité. NTLM n'est pas aussi sécurisé que Kerberos, il est donc toujours recommandé d'utiliser Kerberos autant que possible.