Différence entre le test de pénétration et le scan de vulnérabilité

- 3961

- 552

- Anaïs Fournier

Les deux tests suivants - tests de pénétration (ou tests de stylo) et évaluation de la vulnérabilité - ont pris une importance généralisée au cours des deux dernières années. Les organisations ont un réseau complexe d'actifs qui stockent des données sensibles. Ces actifs sont sujets à des menaces potentielles à l'intérieur et à l'extérieur de l'organisation. Pour identifier et éliminer de telles menaces, il est essentiel d'une évaluation de la sécurité de l'ensemble de l'infrastructure de sécurité. Mais comprendre la différence entre les deux est tout aussi important.

Qu'est-ce que les tests de pénétration?

Les tests de pénétration ou les tests de stylo sont une stratégie d'évaluation des menaces qui implique de simuler des attaques réelles pour évaluer les risques associés aux violations de sécurité potentielles. Il s'agit d'une cyberattaque simulée contre votre système informatique pour découvrir des vulnérabilités potentielles qui pourraient entraver la sécurité de votre système. Dans un cadre organisationnel, les tests de stylo sert de mesure de sécurité pour évaluer les protocoles et politiques de sécurité de l'organisation et pour s'assurer qu'ils sont efficaces contre toute sorte d'attaques.

Parfois appelé piratage éthique, les tests de stylo sont destinés à rechercher des vulnérabilités exploitables contre l'infrastructure de sécurité d'une organisation. Il est devenu une partie intégrante d'un programme de sécurité complet. Il exploite les faiblesses sur les systèmes ou l'infrastructure informatique entière pour découvrir toutes les menaces qui pourraient nuire à vos systèmes d'exploitation, à vos appareils réseau et à vos logiciels d'application. L'idée est de trouver et de sécuriser ces faiblesses avant l'attaque.

Qu'est-ce que le scan de vulnérabilité?

L'évaluation de la vulnérabilité, ou numérisation de vulnérabilité, est une approche systématique pour identifier les risques et les vulnérabilités dans les systèmes informatiques, les appareils réseau, le matériel et les applications. C'est le processus de révision, de classification et de hiérarchisation des vulnérabilités dans un système avant que les pirates ne les exploitent. Aujourd'hui, les entreprises dépendent fortement des technologies de l'information, notamment le cloud, ce qui augmente également le risque d'être exploité par des pirates potentiels.

Un programme de gestion de la vulnérabilité comme l'évaluation de la vulnérabilité peut aider à identifier les faiblesses avant de devenir des problèmes. La majorité des cyberattaques exploitent des vulnérabilités connues avec de nouvelles vulnérabilités identifiées chaque année. L'idée est donc d'identifier et de classer autant de défauts que possible en fonction de leurs niveaux de sécurité dans un délai donné. L'évaluation de la vulnérabilité est un programme complet d'évaluation des menaces qui identifie et quantifie les faiblesses de sécurité dans un système.

Différence entre le test de pénétration et le scan de vulnérabilité

Stratégie

- Bien que les tests de stylo et l'évaluation de la vulnérabilité relèvent de la catégorie d'évaluation des menaces; il y a des différences subtiles entre les deux. L'évaluation de la vulnérabilité vérifie les faiblesses connues d'un système et génère un rapport sur l'exposition aux risques, tandis que les tests de stylo sont destinés à exploiter les faiblesses d'un système ou d'une infrastructure informatique entière pour découvrir toute menace pour le système.

Portée

- La portée des tests de stylo est ciblée et il y a aussi un facteur humain impliqué. Les tests de stylo impliquent non seulement de découvrir des vulnérabilités qui pourraient être utilisées par les attaquants, mais aussi à l'exploitation de ces vulnérabilités pour évaluer ce que les attaquants peuvent exploiter après une violation. Ainsi, l'évaluation de la vulnérabilité est l'une des conditions préalables essentielles pour faire un test de stylo. À moins que vous ne connaissiez les faiblesses d'un système cible, vous n'êtes pas en mesure de les exploiter.

Approche

- Une évaluation de la vulnérabilité, comme son nom l'indique, est un processus qui analyse les systèmes informatiques et les appareils réseau pour les faiblesses de sécurité. Il s'agit d'un processus automatisé effectué à l'aide d'outils automatisés pour évaluer les menaces nouvelles et existantes qui peuvent nuire à votre système. Les tests de stylo, en revanche, nécessitent une approche méthodologique bien planifiée et sont réalisés par des individus expérimentés qui comprennent toutes les facettes de la posture de sécurité.

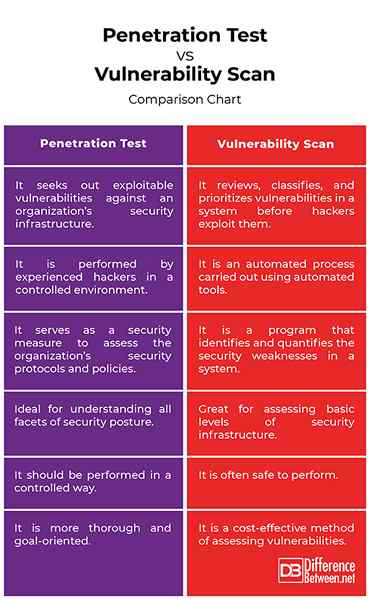

Test de pénétration vs. Scan de vulnérabilité: graphique de comparaison

Résumé du scan de vulnérabilité des versets de test de pénétration

L'évaluation de la vulnérabilité est un service rentable qui sert son objectif d'identification des faiblesses à faible maintien dans une posture système. Il s'agit d'une approche d'évaluation des menaces à faible risque pour identifier les faiblesses connues d'un système et générer un rapport sur l'exposition aux risques. Les tests de pénétration, en revanche, sont une approche méthodologique qui implique une évaluation rigoureuse pour exploiter les faiblesses d'un système ou d'une infrastructure informatique entière. Le test du stylo est une forme contrôlée de pirat.

Qui est une meilleure évaluation de la vulnérabilité ou des tests de pénétration?

Les tests de stylo implique une évaluation et une numérisation plus rigoureuses des systèmes - il s'agit d'une forme contrôlée de piratage effectuée dans un environnement contrôlé pour éviter de causer des dommages au système cible. Les analyses de vulnérabilité sont souvent sûres à effectuer et sont exécutées à l'aide d'outils automatisés. Le test de stylo, cependant, a son propre ensemble de risques.

Pourquoi un test de pénétration est-il considéré comme plus approfondi qu'un scan de vulnérabilité?

Le test du stylo est l'un des moyens les plus efficaces d'identifier les faiblesses d'un système. Il est destiné à évaluer la faisabilité des systèmes contre les menaces ou les violations potentielles. Il est effectué dans un environnement plus contrôlé par des pirates expérimentés.

Le test de pénétration est-il nécessaire pourquoi ou pourquoi pas?

Un test de pénétration cherche à identifier les vulnérabilités potentielles dans un système avant un attaquant, et recommande comment résoudre ces problèmes et éviter les vulnérabilités futures. La portée d'un test de stylo varie d'un système à l'autre ou à un client à l'autre. Il vérifie la capacité d'un système à se protéger contre les attaques malveillantes.

Les tests de pénétration sont-ils efficaces?

Les tests de pénétration sont très efficaces car il simule les attaques réelles pour évaluer les risques associés aux violations de sécurité potentielles. Il est destiné à identifier les faiblesses des infrastructures de sécurité.

- « Différence entre l'interrupteur flottant attaché et vertical

- Différence entre cinghalais et tamouls »