Différence entre le phishing et l'usurpation

- 1899

- 134

- M Lilou Philippe

Avec une technologie améliorée et un accès mondial sur Internet, les cyber-intrusions sont devenues un support largement utilisé pour commettre des crimes de collier blanc, notamment le vol d'identité, la violation de données et la fraude par carte de crédit, entre autres. Les e-mails et le phishing usurpés sont les façons les plus courantes dont les cybercriminels ou les fraudeurs peuvent nuire, manipuler ou détruire un système ou un réseau informatique et causer des dommages financiers. Le phishing et l'usurpation sont quelque peu synonymes en ce qu'ils se réfèrent à des documents électroniques forgés ou faux. Le phishing utilise généralement des techniques d'usurpation, mais l'usurpation n'est pas nécessairement considérée comme un phishing.

L'usurpation est un type d'arnaque dans lequel une partie malveillante se faisant passer pour un utilisateur légitime ou une partie commerciale tente de voler des informations à l'autre partie ou de les tromper pour faire quelque chose de pire. Le phishing, souvent utilisé conjointement avec un e-mail usurpé, est un acte d'obtention d'informations personnelles et sensibles telles que les mots de passe, les détails du compte bancaire et les numéros de carte de crédit directement de l'utilisateur final via Internet. Les e-mails usurpés sont généralement conçus pour endommager un système ou un réseau informatique, tandis que les e-mails de phishing sont conçus pour obtenir des informations personnelles à gain financier. Les deux sont la technique utilisée par les cybercriminels pour induire les destinataires en erreur. Cependant, ils ont leur juste part de différences.

Qu'est-ce que le phishing?

Le phishing est une variation du mot «pêche», ce qui signifie que les spammeurs potentiels jetteront l'appât en espérant que quelqu'un «mordra». Le phishing est une sorte d'attaque de spam souvent utilisée en conjonction avec un e-mail usurpé conçu pour ressembler à une source légitime. Il s'agit d'un acte d'envoyer un e-mail non sollicité prétendant à tort provenir d'une source légitime ou d'un expéditeur vérifié pour tenter de duper le destinataire en divulguer des informations personnelles et sensibles telles que les numéros de carte de crédit, les détails de la banque et les mots de passe. Les escrocs feraient croire au destinataire que l'e-mail provient d'une source de confiance ou d'un site Web comme une banque, par exemple. L'e-mail dirige l'utilisateur vers un site Web qui semble légitime où il est invité à mettre à jour les informations personnelles. Cependant, le site Web n'est pas authentique et n'a été mis en place que pour tenter d'obtenir des informations de l'utilisateur.

Qu'est-ce que l'usurpation?

Contrairement au phishing, l'usurpation est un moyen de duper les individus de leurs informations personnelles et financières pour provoquer une multitude de sécurité ou d'autres problèmes. L'usurpation est essentiellement une activité cybercriminale qui implique d'identiter un utilisateur qui lui fait croire que l'e-mail est venu d'une source de confiance et de les dupoter pour obtenir un accès non autorisé à ses systèmes afin de voler des informations sensibles ou de planter un virus ou des logiciels malveillants pour leur provoquer des troubles. Certaines personnes appellent l'usurpation de phishing. En termes simples, l'usurpation se prétend être quelque chose que vous n'êtes pas, que ce soit en ressemblant à quelque chose ou en faisant semblant d'être venu d'une source vérifiée bien que quelque chose ait été envoyé par quelqu'un d'autre que la source réelle. L'usurpation peut également être effectuée sur les données transmises sur un réseau, permettant au coupable d'accéder aux données stockées sur les systèmes informatiques.

Différence entre le phishing et l'usurpation

Ce qui signifie le phishing et l'usurpation

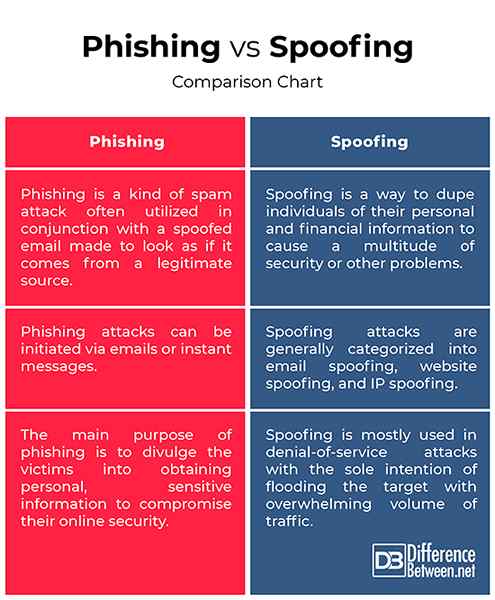

Le phishing et l'usurpation sont souvent confondus les uns avec les autres. En fait, le phishing utilise généralement des techniques d'usurpation, mais l'usurpation n'est pas nécessairement considérée comme un phishing. De nombreux types de contrefaçon liés à Internet peuvent se référer à l'usurpation de l'usurpation, mais il est quelque peu différent du phishing.

L'usurpation est un moyen de duper les individus de leurs informations personnelles et financières pour provoquer une multitude de sécurité ou d'autres problèmes. Le phishing, en revanche, est une sorte d'attaque de spam souvent utilisée en conjonction avec un e-mail usurpé fait pour avoir l'air de provenir d'une source légitime.

But

L'objectif principal du phishing est de divulguer les victimes pour obtenir des informations personnelles et sensibles telles que le numéro de carte de crédit, les coordonnées bancaires, le numéro de sécurité sociale et d'autres informations sensibles pour compromettre la sécurité en ligne des victimes.

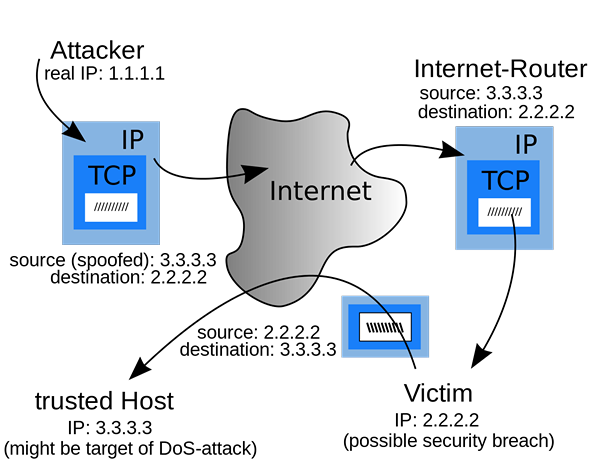

L'usurpation d'identité, c'est lorsqu'un auteur se déplaçant un autre utilisateur le dupingant pour obtenir un accès non autorisé à son système ou à son réseau pour tenter de voler des informations sensibles ou de planter un virus ou un malware dans son système pour lui causer des dommages. L'usurpation est principalement utilisée dans les attaques de déni de service avec la seule intention d'inonder la cible d'un volume écrasant de la circulation.

Techniques

Les attaques de phishing sont soigneusement planifiées et exécutées comme un ensemble d'activités complexes. Une arnaque de phishing peut impliquer plusieurs campagnes par e-mail différentes et serveurs Web. Les attaques de phishing peuvent être lancées par e-mail ou messages instantanés. L'e-mail invite l'utilisateur à visiter un site Web qui semblait légitime où il est invité à mettre à jour les détails personnels tels que les mots de passe, le numéro de sécurité sociale, le numéro de carte de crédit et les informations de compte bancaire. Le site Web est cependant faux et configuré uniquement pour voler les informations de l'utilisateur.

D'un autre côté, les attaques de l'usurpation sont généralement classées en usurpation par e-mail, en usurpation du site Web et en usurpation IP.

Phishing vs. Usurpation: graphique de comparaison

Résumé du phishing vs. Usurpation

En un mot, le phishing est une autre variation de l'usurpation, qui se produit lorsqu'un attaquant tente d'obtenir des informations personnelles ou financières de la victime en utilisant des moyens frauduleux, le plus souvent en se faisant l'identité d'un autre utilisateur ou organisation, afin de voler ses données personnelles et sensibles comme les numéros de compte et les mots de passe. L'attaque d'usurpation est généralement planifiée comme un moyen de divulguer les individus pour obtenir des informations personnelles ou financières que l'attaquant utilisera pour voler leur identité et utiliser leurs coordonnées pour leur intérêt. L'usurpation est la création de paquets TCP / IP en utilisant l'adresse IP de quelqu'un d'autre.

- « Différence entre l'adaptateur USB Bluetooth et WiFi

- Différence entre Boombox avec USB et Bluetooth »