Différence entre SHA-256 et SHA-1

- 1782

- 386

- Juliette Lacroix

SHA, abréviation de l'algorithme de hachage sécurisé, est une famille d'algorithme de hachage cryptographique publié par l'Institut national des normes et de la technologie (NIST) pour garder vos données sécurisées. En 1995, le NIST a approuvé la norme de hachage sécurisée, FIPS Pub 180-1, qui comprenait un algorithme de hachage sécurisé, le SHA-1, le SHA-1. En 2003, une nouvelle norme de signature de hachage sécurisée (SHS), FIPS Pub 180-2, a été approuvée, ajoutant trois algorithmes de hachage capables de produire des digestions de messages plus grands, surpassant les FIP 180-1. Le FIPS Pub 180-2 spécifie quatre algorithmes de hachage sécurisés, SHA-1, SHA-256, SHA-384 et SHA-512 - qui sont tous itératifs, i.e., Fonctions de hachage unidirectionnelles qui peuvent traiter un message dans une représentation condensée appelée message digest. Principalement en raison de leur efficacité, les fonctions de hachage cryptographique sont d'une importance centrale pour les algorithmes et protocoles cryptographiques.

Cet article se concentrera principalement sur les deux fonctions populaires de hachage cryptographique est utilisée aujourd'hui - SHA-1 et SHA-256. Faisant partie de la norme de hachage sécurisée (SHS), SHA-1 a été l'un des premiers algorithmes de hachage souvent utilisés par les autorités de certificat SSL pour signer des certificats. Il a été publié en 1993 sous le nom de SHA mais à cause d'un défaut de sécurité, il a ensuite été remplacé par le SHA-1 plus sécurisé. C'est de loin l'une des fonctions de hachage cryptographique les plus utilisées et les plus utilisées. SHA-256 a la même structure sous-jacente et utilise le même type d'opérations binaires arithmétiques et logiques modulaires que SHA-1. SHA-256 appartient à la famille SHA-2 de fonctions de hachage similaires avec une taille de bloc différente, l'autre étant SHA-512. C'est une fonction de hachage couramment utilisée dans la blockchain.

Qu'est-ce que Sha-1?

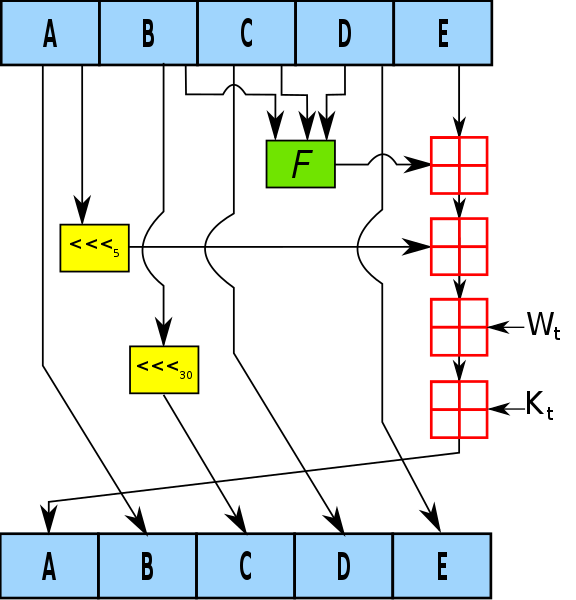

SHA-1 est l'une des fonctions de hachage cryptographique les plus utilisées et les plus déployées souvent utilisées par les autorités de certificat SSL pour signer des certificats. C'était l'un des plus anciens algorithmes de hachage spécifiés pour une utilisation par le U.S. gouvernement fédéral. Il a été développé par NIST et la NSA. SHA-1 a été publié en tant que norme du gouvernement fédéral en 1995 en tant que mise à jour du SHA, qui a été publié en 1993. Il prend une entrée et produit une valeur de hachage de 160 bits (20 octets) connue sous le nom de message, généralement représenté par une chaîne hexadécimale longue à 40 chiffres. Le SHA-1 est conçu de sorte qu'il est imprégné de calcul de calcul de trouver un message qui correspond à un message de message donné, ou de trouver deux messages différents qui produisent le même message Digest.

Qu'est-ce que SHA-256?

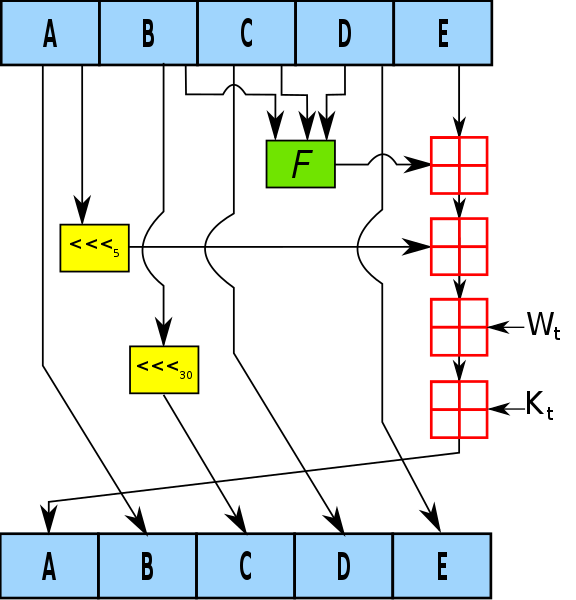

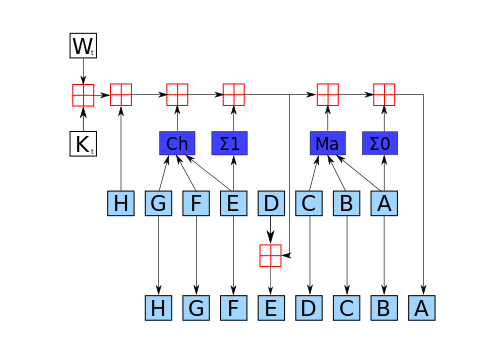

Le SHA-256 est une fonction de hachage cryptographique plus récente et plus sécurisée qui a été proposée en 2000 en tant que nouvelle génération de fonctions SHA et a été adoptée en standard FIPS en 2002. L'algorithme SHA-256 génère une valeur de hachage de 256 bits à partir de blocs de messages rembourrés 512 bits, et la taille du message d'origine est jusqu'à 264-1 bits. Le SHA-256 calcule toujours un hachage de 256 bits en interne pour la sécurité, mais cela peut être tronqué à une impression et un stockage de 196 ou 128 bits. Ainsi, un SHA-256 tronqué apporte un avantage substantiel pour la convivialité humaine dans les citations imprimées et améliore considérablement la sécurité, au prix d'une petite réduction de la performance liée à MD5. Contrairement à l'algorithme MD5, le SHA-256 tronqué n'est soumis à aucune attaque connue.

Différence entre SHA-256 et SHA-1

Basique de SHA-256 et SHA-1

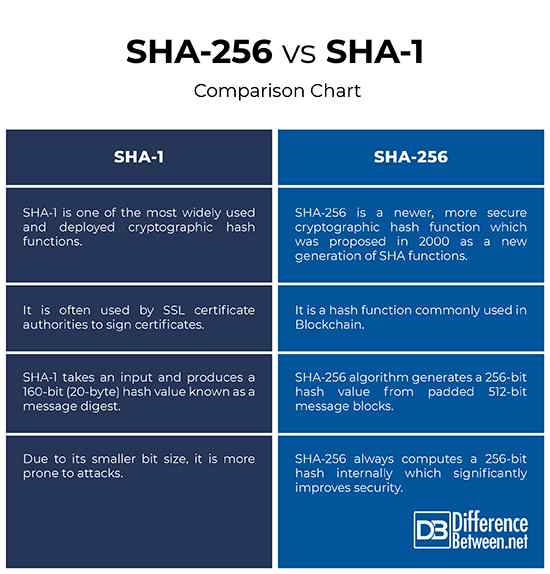

- SHA-1 est l'une des fonctions de hachage cryptographique les plus utilisées et les plus déployées souvent utilisées par les autorités de certificat SSL pour signer des certificats. C'était l'un des plus anciens algorithmes de hachage spécifiés pour une utilisation par le U.S. gouvernement fédéral. Le SHA-256 est une fonction de hachage cryptographique plus récente et plus sécurisée qui a été proposée en 2000 en tant que nouvelle génération de fonctions SHA et a été adoptée en standard FIPS en 2002. Le SHA-256 appartient à la famille SHA-2 d'algorithmes de hachage cryptographique avec des fonctions de hachage similaires mais une taille de bloc différente, d'autres étant SHA-384 et SHA-512.

Taille de bloc

- SHA-1 est un hachage de 160 bits prend une entrée et produit une valeur de hachage de 160 bits (20 octets) connue sous le nom de message de message, généralement représenté par une longue chaîne hexadécimale à 40 chiffres hexadécimale. Le SHA-1 est conçu de sorte qu'il est imprégné de calcul de calcul de trouver un message qui correspond à un message de message donné, ou de trouver deux messages différents qui produisent le même message Digest. L'algorithme SHA-256 génère une valeur de hachage de 256 bits à partir de blocs de messages rembourrés 512 bits, et la taille du message d'origine est jusqu'à 264-1 bits.

Performance

- Avec l'augmentation de la puissance de calcul, la faisabilité de la rupture du SHA-1 a également augmenté. C'était l'un des plus anciens algorithmes de hachage spécifiés pour une utilisation par le U.S. gouvernement fédéral et en raison de sa plus petite taille de bit, il est plus sujet aux attaques. Bien que le SHA-256 ait la même structure sous-jacente et utilise les mêmes types d'opérations binaires arithmétiques et logiques modulaires que SHA-1, il est devenu une partie intégrante de nombreuses applications. Le SHA-256 calcule toujours un hachage de 256 bits en interne pour la sécurité, ce qui améliore considérablement la sécurité, au prix d'une petite réduction des performances liées à MD5.

SHA-256 VS. SHA-1: Tableau de comparaison

Résumé des versets SHA-256 SHA-1

En un mot, SHA-256 est plus fiable et sécurisé que Sha-1. Le SHA-256 appartient à la famille des fonctions de hachage cryptographique SHA-2 conçues par la NSA et est couramment utilisée dans la blockchain. SHA-1 a été l'une des premières fonctions de hachage cryptographique souvent utilisées par les autorités de certificat SSL pour signer des certificats. Cependant, en raison de sa plus petite taille et vulnérabilités de sécurité, il est devenu plus sujet aux attaques au fil du temps, ce qui a finalement conduit à son dépréciation des émetteurs de certificat SSL.