Différence entre SHA et MD5

- 5160

- 1021

- Adrien Jean

L'algorithme de hachage sécurisé (SHA) et le message de messagerie (MD5) sont les fonctions de hachage cryptographique standard pour fournir une sécurité de données pour l'authentification multimédia. Les hachages cryptographiques jouent un rôle fondamental dans les cryptosystèmes modernes. Il est donc important de comprendre le mécanisme de base derrière ces algorithmes et les problèmes liés au choix d'un algorithme de hachage particulier. Le hachage est basé sur une fonction mathématique unidirectionnelle; fonctions faciles à calculer, mais nettement difficiles à inverser. Les fonctions de hachage sont à la base du mécanisme de protection des codes d'authentification des messages hachés (HMAC). Il s'agit d'une technologie d'activation majeure pour la sécurité du réseau utilisé pour atteindre des objectifs de sécurité spécifiques.

SHA et MD5 sont les deux fonctions de hachage bien reconnues. L'algorithme de hachage MD5 prend un message de longueur arbitraire en entrée et produit comme sortie une «empreinte digitale» de 128 bits ou «digestion de message» du message d'entrée. Il s'agit d'une fonction à sens unique qui facilite le calcul d'un hachage à partir des données d'entrée données. Il s'agit d'une séquence complexe d'opérations binaires simples, telles que exclusives ou (xors) et rotations, qui sont effectuées sur des données d'entrée et produisent un digest 128 bits. Le SHA est un successeur potentiel de MD5 et de l'algorithme spécifié dans la norme de hachage sécurisée (SHS). SHA-1 est une révision de la norme SHA publiée en 1994. Nous avons préparé une comparaison impartiale entre les deux fonctions de hachage.

Qu'est-ce que Sha?

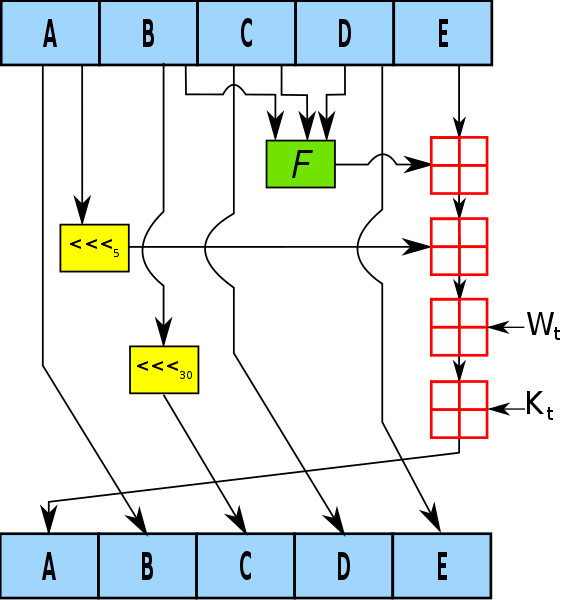

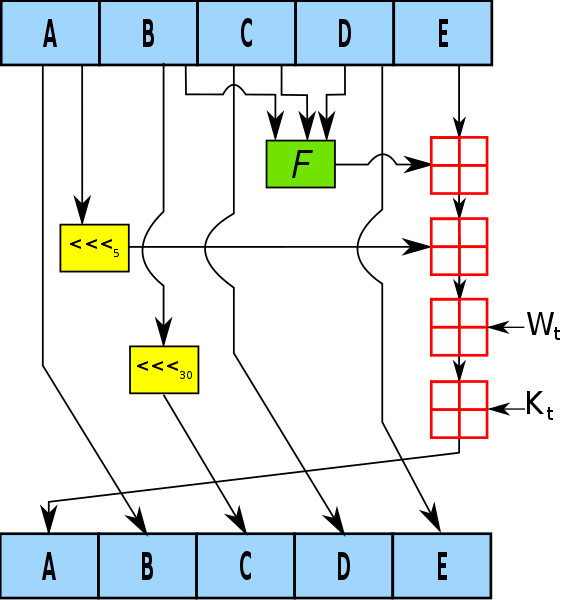

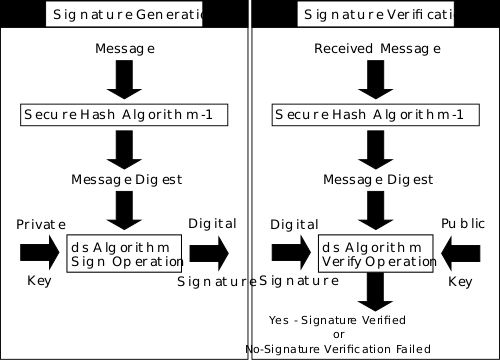

Développé par u.S. Institut national des normes et de la technologie (NIST), l'algorithme de hachage sécurisé (SHA) est une famille de fonctions de hachage cryptographique spécifiées dans la norme de hachage sécurisée (SHS). La norme fédérale de traitement de l'information (FIPS 180-2) spécifie quatre algorithmes de hachage sécurisés - SHA-1, SHA-256, SHA-384 et SHA-512 - qui sont tous des fonctions de hachage itératives et unidirectionnelles qui peuvent traiter un message avec une longueur maximale de 264 - à 2128 - bits pour produire une représentation condensée de 160 à 512 bits appelée un message de message. Le message d'entrée est traité dans des blocs 512 à 1024 bits. SHA-1 est une fonction de hachage de 160 bits couramment utilisée qui ressemble à l'algorithme MD5 et est souvent utilisé par les calculatrices de somme de contrôle pour la vérification de l'intégrité du fichier.

Qu'est-ce que MD5?

Le message Digest (MD5) est un algorithme de hachage omniprésent qui a été développé par Ron Rivest et est utilisé dans une variété d'applications Internet aujourd'hui. Il s'agit d'un algorithme de hachage cryptographique qui peut être utilisé pour créer une valeur de chaîne 128 bits à partir d'une chaîne de longueur arbitraire. Malgré ses vulnérabilités de sécurité, il est toujours largement utilisé et déployé, principalement pour vérifier l'intégrité des fichiers. MD5 est basé sur son prédécesseur, l'algorithme MD4. L'algorithme principal lui-même est basé sur une fonction de compression qui fonctionne sur des blocs. L'algorithme MD5 prend une entrée un message de longueur arbitraire et produit comme sortie une «empreinte digitale» ou «digente» de 128 bits du message d'entrée. MD5 n'est pas aussi rapide que l'algorithme MD4, mais offre une bien meilleure sécurité des données. Il est couramment utilisé dans les protocoles de sécurité et les applications telles que SSH, SSL et IPSEC.

Différence entre SHA et MD5

Basique de SHA et MD5

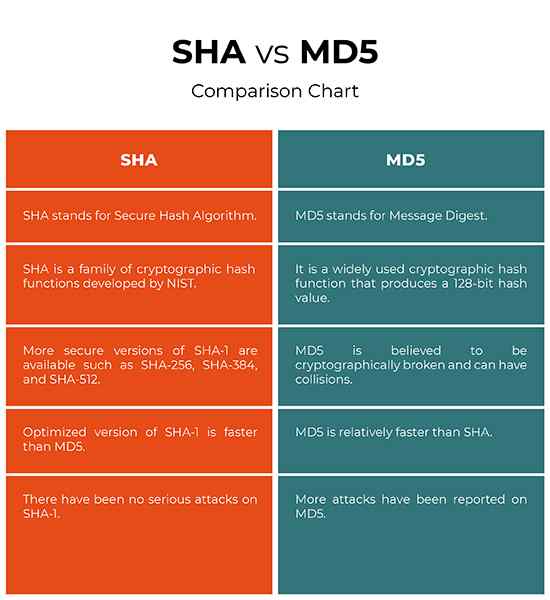

- L'algorithme de hachage sécurisé (SHA) est une famille de fonctions de hachage cryptographique développées par le U.S. Institut national des normes et de la technologie (NIST). Le message Digest (MD5) est un algorithme de hachage omniprésent qui a été développé par Ron Rivest et est utilisé dans une variété d'applications Internet aujourd'hui. Il s'agit d'un algorithme de hachage cryptographique qui peut être utilisé pour créer une valeur de chaîne 128 bits à partir d'une chaîne de longueur arbitraire. Comme MD5, SHA est également largement utilisé dans des applications telles que SSH, SSL, S-MIME (extension de courrier sécurisée / polyvalent) et IPSEC.

Longueur de digestion de message pour SHA et MD5

- La norme fédérale de traitement de l'information (FIPS 180-2) spécifie quatre algorithmes de hachage sécurisés - SHA-1, SHA-256, SHA-384 et SHA-512 - qui sont tous des fonctions de hachage itératives et unidirectionnelles qui peuvent traiter un message avec une longueur maximale de 264 - à 2128 - bits pour produire une représentation condensée de 160 à 512 bits appelée un message de message. L'algorithme MD5 prend une entrée un message de longueur arbitraire et produit comme sortie une «empreinte digitale» ou «digente» de 128 bits du message d'entrée.

Sécurité pour SHA et MD5

- Le hachage MD5 est généralement exprimé comme un numéro hexadécimal à 32 chiffres et est considéré comme brisé cryptographiquement et peut avoir des collisions. Bien qu'il soit l'une des fonctions de hachage cryptographique bien reconnues, il ne convient pas idéalement aux services et applications basés sur la sécurité ou les signatures numériques qui s'appuient sur la résistance aux collisions. Sha, en revanche, serait plus sûr que MD5. Il prend un flux de bits en entrée et produit une sortie de taille fixe. Il existe maintenant des variations plus sécurisées de SHA-1, qui incluent le SHA-256, le SHA-384 et le SHA-512, avec les chiffres reflétant la force du message Digest.

Sha vs. MD5: Tableau de comparaison

Résumé de Sha vs. Md5

SHA-1 semble être plus sûr que MD5 à bien des égards. Bien qu'il y ait eu des attaques connues signalées sur SHA-1, ils sont moins graves que les attaques sur MD5. Il y a maintenant des fonctions de hachage plus sûres et meilleures disponibles, telles que SHA-256, SHA-384 et SHA-512, qui sont toutes pratiquement sécurisées sans antécédents d'attaques signalés sur eux. Bien que MD5 soit l'une des fonctions de hachage cryptographique bien reconnues, il ne convient pas idéalement aux services et applications basés sur la sécurité car il est cassé cryptographiquement. Ainsi, MD5 est considéré comme moins sûr que le SHA par de nombreuses autorités sur la cryptographie. L'algorithme SHA est légèrement plus lent que MD5, mais la longueur de digestion du message le rend plus sécurisé contre les attaques d'inversion et la collision brute-force.