Différence entre Sha1 et Sha2

- 5197

- 742

- Carla Lefevre

Si vous avez déjà entendu parler de l'algorithme de hachage sécurisé, ou SHA, sous ses nombreuses formes, vous devez savoir que les algorithmes de hachage ont existé sous de nombreuses formes au moins depuis les années 1950. Auparavant, les algorithmes de hachage étaient limités à l'intégrité rudimentaire des données et aux authentifications des utilisateurs, mais avec l'augmentation rapide des attaquants cherchant à exploiter les communications électroniques, le rôle des algorithmes de hachage a changé. Aujourd'hui, les algorithmes de hachage sont incorporés dans d'autres protocoles tels que les protocoles VPN, les signatures numériques, la distribution de logiciels et le contrôle de licence, l'intégrité du système de fichiers de base de données, la détection de modification des fichiers de la page Web, pour n'en nommer que quelques-uns. Cela étant dit, SHA-1 et SHA-2 sont les algorithmes de hachage sécurisés (SHA) couramment utilisés par de nombreux systèmes d'exploitation pour crypter les mots de passe.

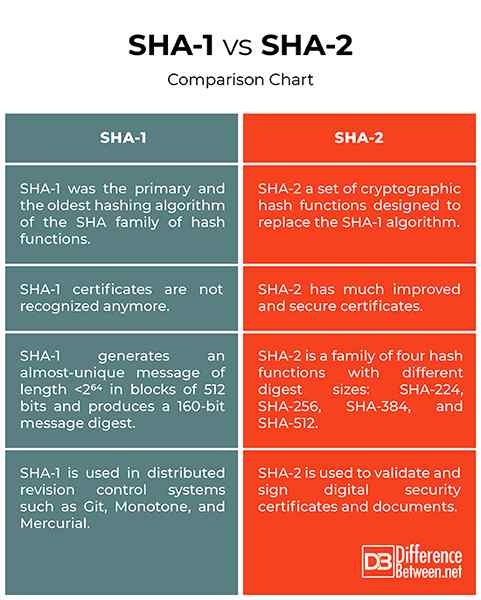

SHA-1 et SHA-2 sont les algorithmes de hachage sécurisés requis par la loi pour une utilisation dans certains u.S. Applications gouvernementales, ainsi que l'utilisation dans d'autres algorithmes et protocoles cryptographiques, pour la protection des informations non classifiées sensibles. Le SHA-2 est le successeur potentiel de SHA-1 et comprend un nombre significatif de changements par rapport à son prédécesseur, et se compose de quatre fonctions de hachage avec différentes tailles de digestion: SHA-224, SHA-256, SHA-384 et SHA-512. Le SHA-2 est considéré comme beaucoup plus fort et sécurisé, et non soumis aux mêmes vulnérabilités de sécurité que SHA-1. Bien que le SHA-2 ait une certaine similitude avec l'algorithme SHA-1, il génère un hachage plus long. Nous jetons un œil aux deux algorithmes de hachage pour voir lequel est le plus sûr et plus fort.

Qu'est-ce que Sha-1?

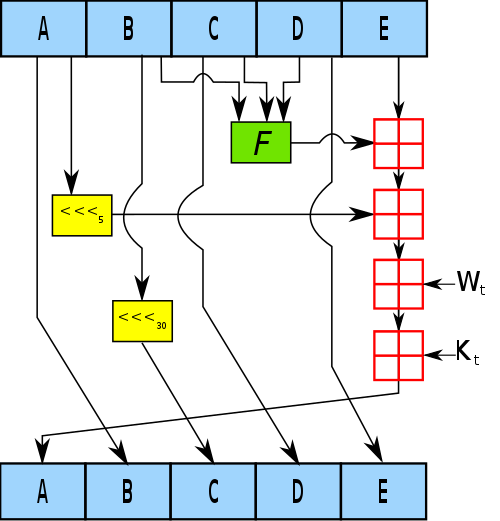

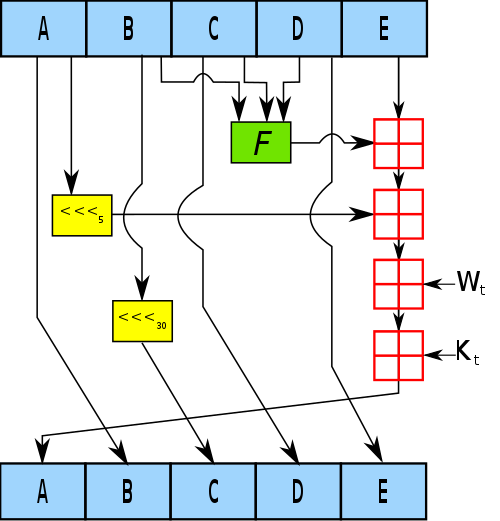

SHA-1 est le plus largement utilisé des fonctions de hachage SHA existant et est utilisé dans plusieurs applications et protocoles de sécurité largement déployés. Il s'agit d'un algorithme de sécurité informatique cryptographique créé par la National Security Agency (NSA) en 1995, et publié par le NIST en tant que U U.S. Norme fédérale de traitement de l'information. SHA-1 génère un message de longueur presque unique <264 en blocs de 512 bits. Cela signifie qu'il traite des blocs de 512 bits en séquence lors du calcul du message de message. SHA-1 produit un digest de message 160 bits. L'algorithme est basé sur des principes similaires à ceux utilisés par Ronald L. Rivest of MIT dans la conception des algorithmes de hachage MD4 et MD5 au début des années 1990. SHA-1 est également utilisé dans des systèmes de contrôle de révision distribués tels que le GIT, le monotone et le mercurial.

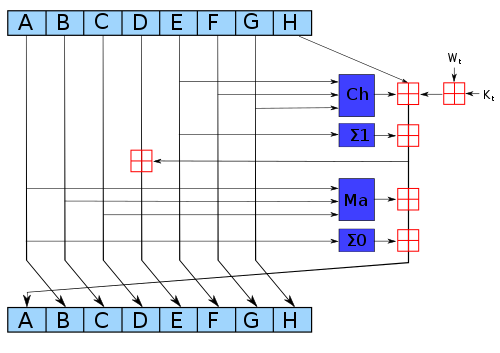

Qu'est-ce que SHA-2?

SHA-2 est un ensemble de fonctions de hachage cryptographique pour remplacer l'algorithme SHA-1. Le nist standard SHA-2 a été conçu par le U.S. Agence de sécurité nationale et publié en 2001. La famille SHA-2 des fonctions de hachage sert la même extrémité que SHA-1, mais présente un niveau de sécurité plus élevé que son prédécesseur. Il a été conçu pour surmonter les vulnérabilités de sécurité dans l'algorithme SHA-1. SHA-2 est une famille de quatre fonctions de hachage avec différentes tailles de digestion: SHA-224, SHA-256, SHA-384 et SHA-512. Comme Sha-1, toutes les fonctions de la famille SHA-2 suivent la construction MD. SHA-256 et SHA-512 sont les deux principales instances de la famille, qui fonctionnent respectivement sur des mots 32 bits et 64 bits, et utilisent donc différents algorithmes. Il est largement utilisé pour valider et signer des certificats et documents de sécurité numériques.

Différence entre Sha1 et Sha2

-

Algorithme pour SHA1 et SHA2

- SHA-1 et SHA-2 appartiennent à la famille SHA des fonctions de hachage cryptographique conçues par le U.S. Agence de sécurité nationale et publiée par l'Institut national des normes et de la technologie (NIST). Les deux sont les algorithmes de hachage sécurisés requis par la loi pour une utilisation dans certains u.S. Applications gouvernementales, ainsi que l'utilisation dans d'autres algorithmes et protocoles cryptographiques. Le SHA-2 est cependant un algorithme de hachage plus sûr et un successeur de l'algorithme de hachage SHA-1 désormais obsolète. L'algorithme SHA-1 n'est plus sécurisé et les certificats et les intermédiaires SHA-1 ne sont plus reconnus.

-

Digestion de message

- SHA-1 génère un message de longueur presque unique <264 en blocs de 512 bits. Il traite des blocs de 512 bits en séquence lors du calcul du message DIMEST, qui est généralement rendu comme un numéro hexadécimal long à 40 chiffres. Et il produit un digest de message 160 bits et a cherché à corriger les risques de sécurité trouvés dans SHA-0. SHA-2, en revanche, une famille de quatre fonctions de hachage avec différentes tailles de digestion: SHA-224, SHA-256, SHA-384 et SHA-512. Il traite des messages dans des blocs 512 bits pour les fonctions de hachage 224, 256 et 384, et 1 024 blocs pour l'algorithme SHA-512.

-

Sécurité

- SHA-1 était le principal algorithme de hachage dans une utilisation généralisée de 2011 à 2015, jusqu'à ce que les vulnérabilités de sécurité dans l'algorithme provoquent une réévaluation. SHA-2 a été conçu pour surmonter les vulnérabilités de l'algorithme SHA-1. Bien que le SHA-2 présente une certaine similitude avec l'algorithme SHA-1, il génère un hachage plus long et est nettement plus fort et sécurisé que le SHA-1. Bien que les deux algorithmes soient basés sur la construction de Merkle-Damgård, SHA-2 propose un ensemble d'algorithmes SHA supplémentaires pour correspondre aux niveaux de sécurité plus élevés des touches plus longues. De plus, SHA-2 a des certificats beaucoup améliorés et sécurisés spécialement conçus pour protéger votre système contre les violations potentielles.

Sha-1 vs. SHA-2: Tableau de comparaison

Résumé de SHA1 et SHA2

Les algorithmes de hachage existent sous de nombreuses formes depuis les années 1950. Avec la valeur accrue des interactions de données et l'augmentation des cyberattaques, les exigences des algorithmes de hachage ont changé. Une fois limité à l'intégrité des données rudimentaires et aux authentifications des utilisateurs, les algorithmes de hachage sont désormais utilisés pour créer des digestions de messages et des signatures numériques, resserrant ainsi les liaisons des données et l'origine des données. Une fois la sécurité du SHA-1, le monde numérique est passé à un algorithme de hachage SHA-2 plus sûr et plus fort. SHA-2 est un ensemble d'algorithmes de hachage supplémentaires pour correspondre au niveau de sécurité supérieur des clés plus longues.

- « Différence entre Land Rover et Range Rover

- Différence entre la lecture de premier ordre et Kindle Unlimited »